Los virus para computadora eran y siguen siendo comunes. El hecho de que archivos fueran borrados misteriosamente, carpetas que se se hacían invisibles, keyloggers y son comunes. Pero ahora con el mayor uso de los dispositivos móviles, en particular los celulares, los hackers ven una oportunidad de ataque en ellos, sobretodo en algunos sistemas operativos más vulnerables como Android o Windows Mobile. Estos ataques pueden llegar a ser bastante serios como el robo de información.

En este post se vera el concepto de virus móvil, y algunos virus conocidos que han atacado a usuarios de celulares.

Un virus móvil es un virus para computadora especialmente adaptado para el ambiente de un determinado dispositivo móvil, diseñado para expandirse de un dispositivo vulnerable a otro. Aunque los rumores de virus en celulares han estado en el aire por años, el virus llamado Cabir fue el primer ejemplo verificado. Este virus fue creado por un grupo de la República Checa y Eslovakia llamado 29a, quienes enviaron el virus a diferentes compañias de seguridad de software, incluyendo Symantc en los Estados Unidos y Kaspersky Lab en Rusia Cabir es considerado un virus de "prueba de concepto", ya que prueba que un virus puede ser escrito para los móviles, algo que en algún momento se llego a dudar.

Los virus móviles en general atacan a teléfonos móviles y PDAs inalámbricos.

Tipos de Virus

Gusano(Worm)

Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar.

Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente.

Troyano(Trojan):

Un troyano informático, caballo de Troya o Trojan Horse a primera vista parece ser un programa útil, pero en realidad hará daño una vez instalado o ejecutado en la computadora. Los que reciben un troyano normalmente son engañados a abrirlos porque creen que han recibido un programa legítimo o archivos de procedencia segura.

Cuando se activa un troyano, los resultados pueden variar. Algunos troyanos se diseñan para ser más molestos que maliciosos (como cambiar tu escritorio agregando iconos de escritorio activos tontos), mientras que otros pueden causar daño serio, suprimiendo archivos y destruyendo información de tu sistema. También se conoce a los troyanos por crear puertas traseras o backdoors en tu computadora permitiendo el acceso de usuarios a tu sistema, accediendo a tu información confidencial o personal.

A diferencia de los virus y gusanos, los troyanos ni se auto replican ni se reproducen infectando otros archivos.

Algunos Virus conocidos

Cabir

Cabir es un gusano que afecta a teléfonos móviles que utilicen el sistema operativo Symbian, y que además incorporen la tecnología BlueTooth. Esta tecnología permite la conexión sin cables de dispositivos electrónicos, tales como teclados, ratones, PDAs, etc.

Cabir no tiene efectos destructivos, se limita a mostrar el mensaje Caribe en la pantalla del móvil.

Cabir es fácil de reconocer a simple vista, ya que muestra el mensaje Caribe en la pantalla del teléfono móvil, cada vez que el usuario lo enciende.

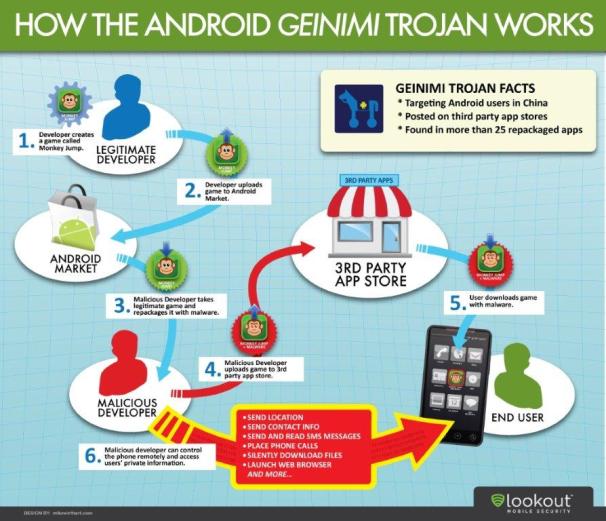

Geinimi Trojan

Geinimi Trojan

Geinimi Trojan es un virus que afecto las aplicaciones de tercera persona de Android, y este virus tiene el potencial de robar datos de identificador de la tarjeta SIM y enviarlos, además de la localización, a los autores del troyano.

Cuando este troyano llega a tu dispositivo puede realizar las siguientes acciones:

- Enviar las coordenadas de la localización

- Enviar identificadores de dispositivo

- Descargar y pedir al usuario que instale una aplicación

- Pedir al usuario que desinstale una aplicación

- Enumerar y enviar una lista de las aplicaciones instaladas al servidor

Este troyano hace uso de mensajes de texto premium. Cada que se descarga una aplicación "inofensiva" como la aplicación Movie Player que esta dentro, empieza a mandar mensajes de texto a números premium sin el consentimiento del usuario.

(Imágen relacionada...)

Las victimas terminan con una gran cuenta de teléfono, mientras los hackers detrás del troyano ganan una parte del ingreso.

3D Anti-terrorist

El "juego" consistia en versiones pirateadas de un shooter en primera persona en 3D, desarrollado por Beijing Huike Tecnhology en China. Este juego fue subido en varios sitios de descarga de Windows Mobile, y venía con "add-ons", cortesía de rusos que escribieron el virus.

Smilar al SMS Trojan, este virus controlaba el teléfono y hacia llamadas premium internacionales, incrementando la cuenta telefónica en muchas maneras. Windows Mobile era mucho más abierto, y sin una app store central, era mucho más difícil saber en que confiar.

Análisis del malware por la firma finlandesa F-Secure revela que el código malicioso inicia diversas llamadas internacionales a números premium. Supuestamente los desarrolladores de este código reciven un porcentaje de estos gastos.

TapSnake

Esta vez, la aplicación no es un troyano creado por rusos que roba cuentas bancarias, sino un inocente juego llamado "Tap Snake".

Un supuesto clon del juego Snake, la aplicación rastrea tus coordenadas GPS y las sube a un servidor remoto. Y si esto no fuera suficiente, además descarga una aplicación premium llamada GPS Spy que roba datos adicionales del teléfono.

Red Bunny Trojan

El HongTouTou("Red Bunny") se hizo camino en las app stores chinas atacando a los usuarios chinos. La funcionalidad y motivación de este virus no son conocidas, pero parece fingir ser un navegador web para después visitar algunos sitios específicos, posiblemente para visitar páginas y dar click(pay-per-click), dando algún ingreso a los creadores del código malicioso. Para lo mismo funcionaría visitar páginas con ads, para poder incrementar el ingreso con visitas a la página falsas.

Ikee Worm

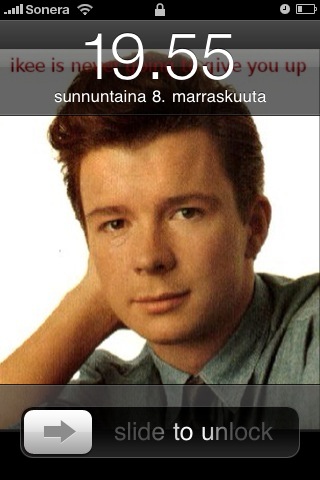

Cuando algunos usuarios australianos de iPhone hicieran "jailbreak" a sus teléfonos para poder cargar aplicaciones ilícitas, algunos fueron infectados por un gusano que cambiaba su wallpaper por una imágen del cantante pop de los 80s Rick Astley.

El gusano entonces saldría por otros teléfonos para infectar. Como cualquier persona RickRolleada podría predecir, el slogan del gusano, escrito en el wallpaper, era "ikee is never going to give you up", frase que es parte de la letra de la canción del cantante.

Skulls

Skulls es una pequeña pieza de código que puede encontrarse en la Red y que promete transformar el menú de uno de los teléfonos Nokia, el 7610. Después de ser instalado. todos los iconos son sustituidos por calaveras.

Pero éstas ya no dan acceso a las aplicaciones habituales del dispositivo -agenda, mensajes, cámara, tonos, etc.-, con lo que éste ya no podrá utilizarse normalmente. El teléfono sólo podrá utilizarse entonces para realizar y recibir llamadas, siendo otras funciones inaccesibles.

Commwarrior-A

Commwarrior-A es el primer virus de teléfono celular que se conoce sea capaz de replicar vía mensajes MMS. El virus, que originalmente ataco a smart phones Symbian, fallo en ser epidémico.

Hasta la llegada de este virus, los virus móviles solo podían transmitirse por Bluetooth, y por lo tanto solo eran capaces de infectar celulares cercanos. En cambio, un virus MMS puede expandirse potencialmente tan rápido como un gusano de email. Se cree que es originado de Rusia.

Commwarrior-A es también un ejemplo de un virus de "prueba de concepto", ya que prueba que los virus pueden transmitirse por otros medios además de el Bluetooth.

Referencias:

No hay comentarios:

Publicar un comentario